随着网络安全威胁的不断增加,传统的基于边界的安全模型已不足以应对各种复杂的网络攻击。这时,“零信任”安全模型应运而生,它打破了传统的信任边界,要求对所有网络请求进行严格的身份验证和授权,无论这些请求是来自网络内部还是外部。而零信任路由器是实现零信任网络架构的重要组成部分。零信任路由器连接步骤是什么呢?本文将为您详细解析。

零信任路由器是一种新型网络设备,其核心理念是“从不信任,总是验证”。这意味着它不依赖于传统的网络安全边界,而是通过持续的验证机制来保障网络安全。在零信任模型中,路由器不仅负责数据的传输,还要负责对数据流中的每个用户和设备进行身份验证和访问控制。

二、零信任路由器连接步骤

1.准备阶段

a.确认网络需求

您需要清楚自己的网络需求,包括设备数量、网络流量大小、安全需求等。这有助于选择合适的零信任路由器模型和配置。

b.购买零信任路由器

根据网络需求,选择相应性能和功能的零信任路由器。请确保选择信誉良好且有良好售后服务的厂商。

c.准备网络环境

确保您的网络环境已准备好,包括必要的网络布线、电源供应等。

2.初步配置

a.连接硬件设备

将零信任路由器连接到网络中的适当位置。通常,需要连接到主干交换机或者网络的核心位置。

b.网络参数设置

通过路由器的管理界面或控制台,设置网络参数,包括IP地址、子网掩码、默认网关等。

3.安全配置

a.启用零信任策略

进入零信任策略配置界面,启用零信任安全模型。这通常包括用户身份验证、设备识别和权限管理等。

b.设定访问控制规则

根据最小权限原则,制定访问控制规则,明确哪些用户或设备可以访问网络资源,以及可访问的权限。

c.实施网络隔离策略

根据业务需求,实施网络隔离策略,如将敏感数据置于隔离的网络区域中,只有经过严格认证的用户才能访问。

4.功能优化与测试

a.优化路由功能

根据网络流量和性能测试结果,调整路由算法,优化网络效率。

b.进行安全测试

使用各种安全测试工具,模拟攻击和异常流量,确保零信任路由器能有效抵御各种威胁。

5.监控与维护

a.实时监控网络状态

通过监控工具,实时监控网络状态和安全事件,及时响应异常情况。

b.定期更新安全策略

随着业务发展和技术变化,定期更新零信任安全策略和访问控制规则,保持网络安全的时效性。

三、常见问题解答

1.零信任路由器与传统路由器有何区别?

零信任路由器相比于传统路由器,增加了身份验证、用户和设备识别、细粒度访问控制等功能。它不再依赖网络边界的安全防护,而是将安全防护深入到每一个网络请求中。

2.如何选择合适的零信任路由器?

选择合适的零信任路由器时,需要考虑网络规模、用户数量、安全需求以及预算等因素。建议选择具有较高安全性能、易于管理、具备良好扩展性的路由器。

3.零信任路由器的部署和维护复杂吗?

零信任路由器的部署和维护相对复杂,需要有网络安全背景的专业人员来进行操作。然而,大多数零信任路由器都提供了用户友好的管理界面和详细的文档,以帮助简化操作过程。

四、实用技巧与扩展阅读

为了更好地理解零信任路由器连接步骤,您可以参考以下技巧和扩展阅读:

实用技巧

在实施零信任模型之前,建议进行详细的业务流程分析和风险评估,以便更好地设计安全策略。

定期对网络安全策略进行审计和演练,确保策略的有效性,并及时发现潜在的漏洞。

建议与专业的网络安全服务商合作,以确保零信任路由器的正确配置和高效运行。

扩展阅读

了解零信任架构的详细背景和发展历程,可参考《零信任网络安全架构》一书。

关注国内外网络安全动态,了解零信任模型的最新研究成果和应用案例。

通过以上步骤,我们可以看到零信任路由器的连接过程既细致又复杂,但其对网络安全的提升是显而易见的。作为网络安全的重要一环,零信任路由器的正确配置和使用对于保护网络资源至关重要。希望本文能为您提供一个清晰的零信任路由器连接步骤指南,并在您的网络安全建设中发挥作用。

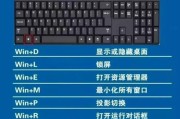

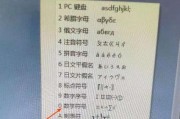

标签: #电脑键盘